DX推進によるビジネス環境の変化

OTセキュリティの重要性

産業制御システムの安定性と信頼性を保ちつつ、サイバー攻撃から保護するために不可欠です。

-

POINT01

システムの可用性

産業制御システムや公益事業のシステムは、停止や障害が生じると深刻な影響を及ぼす場合があります。セキュリティ対策はシステムの可用性を確保するために必要です。

-

POINT02

人身安全

一部のOTシステムは、人々の安全と密接に関連しており、セキュリティ侵害が身体的な危害を引き起こす可能性があります。

-

POINT03

生産性と効率

産業制御システムのセキュリティ問題は生産性に影響を及ぼし、効率を低下させる可能性があります。

-

POINT04

知的財産の保護

OT環境には、特許や製造プロセスなどの重要な知的財産が含まれている場合があり、これらの情報の保護が重要です。

OTセキュリティの対応と課題とは?

適切なセキュリティ対策の実施と新たな脅威への迅速な適応が求められます。

-

レガシーシステムの

脆弱性OT環境には古いレガシーシステムが多く、これらのシステムはセキュリティに対して脆弱であることがあります。

-

インフラストラクチャーの

複雑さOT環境は、産業や公益事業に特化した複雑なインフラストラクチャーであり、セキュリティ対策が難しいことがあります。

-

セキュリティと可用性の

トレードオフOT環境には古いレガシーシステムが多く、これらのシステムはセキュリティに対して脆弱であることがあります。

-

既存のプロトコルと

規格の制約OT環境では、既存のプロトコルや規格に合わせる必要があるため、新しいセキュリティ対策の導入が制約されることがあります。

-

人的リソースの不足

専門的なOTセキュリティの知識と経験を持った人材の不足が課題となっています。

-

新たな脅威の進化

攻撃者は日々進化し、新たな脅威や攻撃手法が出現するため、セキュリティ対策も追従して更新する必要があります。

製造業における『リスク』は情報セキュリティだけではない!

OTセキュリティ対策は各段階のリスクを考え対策を行う必要があります。

-

01従来の

セキュリティリスク- 乗っ取り

- 漏洩

- データ改ざん

- 身代金(ランサムウェア)

IT/情報セキュリティに

関するリスク

-

02製造現場に

おけるリスク- 誤動作

- 不動作

- 設定ミス

- 機器故障

- ヒューマンエラー

製造現場に従事する

方々のリスク -

03製造業の安心・安全を

脅かすリスク- 爆発事故

- 環境被害

- 品質

- 人災

環境、品質等波及度の高い

製造業の大きなリスク

-

04BCPや企業価値を脅かす

経営リスク- 報道(風評被害)

- 是正処置対応

- 企業価値(株価)

- 事業継続

- DX推進

企業存続も揺るがされ

かねない重大なリスク

OTは、製造現場、安心、安全を脅かすリスクも考えなければ、企業価値を脅かすリスクに発展してしまいます。

OTセキュリティへ対応することによるメリット

-

01システムの安全性向上

OTセキュリティの対応によって、システムの信頼性が高まります。信頼性のあるシステムは、顧客やパートナーからの信頼を得ることにつながります。

-

02信頼性の向上

セキュリティ対策を実施することで、OTシステムの安全性が向上します。これにより、攻撃や侵害を防止し、システムの稼働を安定させることができます。企業や組織が潜在的な被害から保護されることができます。

-

03知的財産の保護

一部のOT環境には、重要な知的財産や特許情報が含まれています。セキュリティ対策によってこれらの貴重な情報を保護することができます。

-

04信頼性向上による経済的メリット

セキュリティ対策を実施することにより、信頼性向上につながり、事故やリスク低減ををもたらします。これによって経済的な損失を防ぐことができます。

これらのメリットを得るためには、OTセキュリティ対策を継続的に見直し、

新たな脅威に対応する柔軟性を持つことが重要です。

また、組織全体のセキュリティ意識を高め、

全ての関係者が協力してセキュリティを向上させることが必要です。

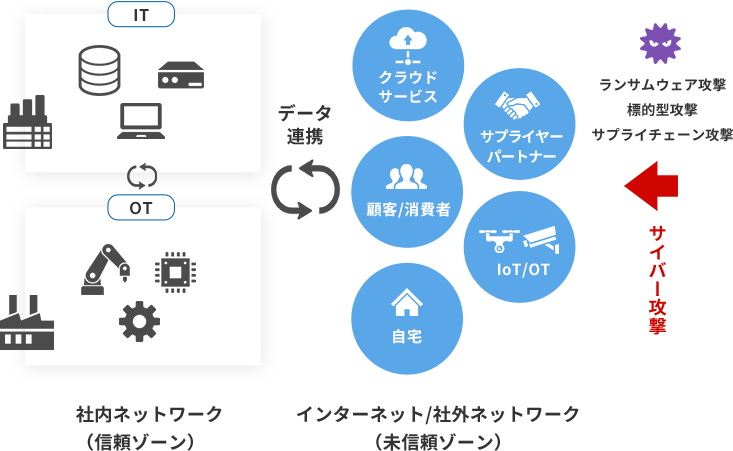

具体的なセキュリティガイドラインを経済産業省が公開

DX進展等の工場環境変化により高まるセキュリティリスクへの対策について、工業のステークホルダー間の相互信頼の土台となる考え方を整理したガイドラインを、

経済産業省が2022年11月に制定。今後はこのセキュリティガイドラインに沿った対策が求められます。

工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン 〜全体概要〜

- ガイドラインの背景・目的

- 工場の1T化によるネットワーク接続機会の増加に伴いサイバー攻撃リスクが増加。また、ネットワークの接続に乏しい工場であっても不正侵入者等による攻撃の可能性あり。

- 意図的な攻撃の場合もあれば、たまたま攻撃される場合もある。いかなる工場でもサイバー攻撃のリスクあり。

- 本ガイドは業界団体や個社が自ら対策を企画・実行するに当たり、参繋すべき考え方やステップを示した「手引き」。

- 各集界・業種が自ら工場のセキュリティ対嵐を立案・実行することで、工場のセキュリティの底上げを図ることが目的。

- 想定する読者の方

- ITシステム部門

- 生産関係部門 (生産技術部門、生産管理部門、工作部門等)

- 戦略マネジメント部門(経営企画等)

- 監査部門

- 精器システム提供ベンダ、横器メ一カー

(サプライチェーンを構成する調達先を食む)

※想定読者が経営層(CTO.CIO.C1SO)をはじめとした意思決定層と適切なるコミュニケーションを行うことが重要

- 対策に取り組む効果

- 工場のBC/SODCの価値がサイバー攻撃により毀損されることを防止。

- セキュリティが担保されることでIoT化や自動化が進み、多くの工場から新たな付加価値が生み出されていくことを期待。

※安全確保(S:Safety)

事業/生産継続(BC Business Continutty)

品質確保(Q:Quality)

納期順守・遅延防止(D:Delvery)

コスト提言(C : Cost)

- セキュリティ対策企画・導入の進め方

-

STEP01

内外要件(経営層の取組や法令等)や

業務、保護対象等の整理- セキュリティ対策検討・企画に必要な要件の整理 (1)経営目標等の整理 (2)外部要件の整理 (3)内部要件/状況の把理

- 案務の整理

- 案務の重要度の設定

- 保護対象の整理

- 保護対象の重要度の設定

- ゾーンの整理とゾーンと業務、 保護対象の結びつけ

- ゾーンと、セキュリティ骨威の影響の整理

-

STEP02

セキュリティ対策の立案

- セキュリティ対策方針の策定

- 想定脅威に対するセキュリティ対策の対応づけ

(1)システム構成面での対策

①ネットワークにおけるセキュリティ対策

②機器におけるセキュリティ対策

③業務プログラム・利用サービスにおける

セキュリティ対策

(2)物理面での対策

①建屋にかかわる対策

②電源/電気設備にかかわる対策

③環境(空調など)にかかわる対策

④水道段備にかかわる対策

⑤機器にかかわる対策

-

STEP03

セキュリティ対策の実行、及び計画・対策・運用体制の不断の見直し (PDCAサイクルの実施)

- ライフサイクルでの対策

サブライチェーンを考慮した対策

(1)ライフサイクルでの対策

①運用・管理面のセキュリティ対策

A)サイバー攻撃の早期認識と対処

(OODAプロセス)

B)セキュリティ対策管理(ID/PW管理。

機器の設定変更など)

C)情報共有

②維持・改善面のセキュリティ対策

・セキュリティ対策状況と効果の確認・評価、環境変化

に関する情報収集、対策の見直し・更新

・組織・人材のスキル向上(教育、模擬訓練等)

(2)サブライチェーン対策

取引先や調達先に対するセキュリティ対策の要請、対策状況の確認

- ライフサイクルでの対策

事業や環境、技術の変化に応じて各ステップについて不断の見直しを行いながらステップのサイクルを回す

ガイドラインの詳細はこちら

OTセキュリティ対策ソリューション

Fortinet社とCTCが連携してお客様のOTセキュリティ対策を支援致します。

当社はFortinetが設立して間もない時期より販売を開始しており、

販売パートナー様を経由して年間100社以上の販売実績を有しております。

公共機関、学校、情報通信、民間機関など幅広く採用頂いております。

-

ビジネス支援

ご提案から導入、保守までお客様のOTセキュリティ対策を支援致します。

-

安心の自営保守

蓄積されたナレッジを活かしFortinet社の製品サポート

ポリシーに準じた自営保守を展開しております。

中長期的なOTセキュリティのあるべき姿

- リスクと予算に合わせた段階的なアプローチ

- ソリューション(Technology)導入+組織(People)・運用(Process)強化をバランスよく実施

| 対策の方針 | 実施対象 | 組織・運用施策 | ソリューション例 |

|---|---|---|---|

| STEP01 現状把握・ 最低限の保護 |

外部接続なし・重要度低い拠点 | 経営層+現場の啓発勉強会 OTチェックリスト実施 インシデント対応体制構築 セキュリティポリシー策定 IT/OT境界監視を外注 |

IT/OT境界防護、 OT-NWの最低限可視化、セグメント分離、AP強化 FortiGate, FortiAP, FortiSwicth FortiNAC, FortiAnalyzer |

| STEP02 NW可視化・ 組織対応力強化 |

新規工場又は DX積極推進拠点 | 経営層への定期報告 NIST-CSF等の成熟度評価 OT向けSOC体制構築 インシデント対応体制強化 事故対応マニュアル作成 定期ペネトレーションテスト実施 |

OT-NWの高度な可視化、ゾーニング、Nozomi連携によるインシデント対応強化 Nozomi Networks, FortiNAC, FortiEDR, FortiTester, FortiAnalyzer, FortiDeceptor |

| STEP03 IT/OT統合管理・自動化/外注化 |

全体最適化の最終ゴール | OT向けSOC機能強化(or 外注)インシデント対応自動化 外部情報発信・コミュニティ参加 インテリジェンス活用 |

IT/OT統合監視、インシデント対 応自動化 FortiSIEM, FortiSOAR |

OTセキュリティ対策機器

運用的対策Process

- 資産管理

-

リスク要因

- ネットワーク図、台帳は、整理されている。

- 一部管理されていない端末、無線装置が存在している。

-

- 予防

資産管理すべき端末の自動検知

未知の端末を排除 - 事故後

ネットワーク内の通信端末可視化と制御(NAC)

端末可視化

FortiNAC - 予防

技術Technology

- 端末保護

-

リスク要因

- 標準機器のみ利用を限定、及び、EDR活用、WSUSの定期配信、により対策済み。

-

- 予防

EDR適用不可端末対策(OT端末含む)

-仮想バッチの適用透過型IPS/ID - 事故後

おとり装置によるActive監視

仮想パッチ

ForitGateおとり装置

FortiDeceptor - 予防

- ネットワーク

-

リスク要因

- IT/OT境界の分離はされていない状況。

- 各セグメント間の通信制御は実施されていない。

- 機器アセスメントより社内通信の約8割が暗号化信(HTTPS)であることが判明。

-

- 予防

ENGFW

IT/OTセグメンテーション/通信制御

暗号化通信対策

ラテラルムーブメント

エッジでの通信制御

セグメンテーション

ForitGateエッジ通信制御

FortiSwitch

FortiAP - 予防

- ログ

-

リスク要因

- ログの保管作業は実施されているが、保管されたログの分析が実施できていない。

-

- 予防

ログの可視化

解析の自動化

事故後

脅威の発見/自動隔離

ログ分析装置

FortiAnalyzer - 予防

-

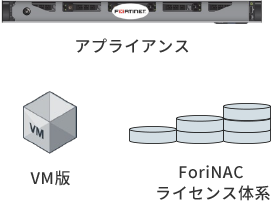

FortiNAC

- ネットワークアクセス制御(NAC)

- FortiNACとは、ネットワークに接続しようとするデバイスを可視化/コントロール/自動防御するソリューションです。FortiNACは、これを実現する機能を備えています。ネットワーク運用者はネットワーク上のユーザーや挙動を確実に把握することができます。

-

FortiGate

- UTMアプライアンス(次世代ファイアウォール)

- FortiGateは、Fortinet社が独自に開発した専用プロセッサーFortiASICを搭載しており、他社を追随しない圧倒的なパフォーマンス実現することができる製品です。ファイアウォール機能以外にも複数のセキュリティ機能(アンチウイルスやIPSなど)を備えている統合脅威管理製品(UTM)として利用する事も可能です。

-

FortiDecepter

- ディセプション プラットフォーム(FortiDecepter)

- FortiDeceptorは、盗んだ認証情報の使用、攻撃の水平拡散、中間者攻撃、ランサムウェア攻撃など、ネットワーク内の脅威を検知・排除します。サイバーセキュリティ戦略の一環としてFortiDeceptorを導入することで、侵入ベースの検知にコンテキストインテリジェンスの層を追加し、積極的な防御を実現します。

-

FortiSwitch

- セキュアアクセススイッチ(FortiSwitch)

- FortiSwitchはFortiGateと連携し、FortiGateの管理画面から直接管理することが可能です。簡潔でわかりやすいこの管理画面では、接続方法を問わずネットワーク上のすべてのユーザーとデバイスの詳細な可視化と制御が可能です。

-

FortiAP

- 無線コントローラ連携型の屋内用アクセスポイント(FortiAP)

- FortiGateの無線LANコントローラ機能で管理可能なエンタープライズ クラスの無線LANアクセスポイントで統合脅威管理の対象を有線から無線ネットワークへと拡大します。

-

FortiAnalyzer

- ログ管理、分析、レポートアプライアンス(FortiAnalyzer)

- FortiAnalyzerは、Fortinet社製品をはじめるとするsyslog互換の機器からログデータをセキュアに収集します。ネットワークの可視化、ログ集中管理・分析、レポート機能を1台に搭載しています。これらの機能を用いて企業のセキュリティ対策と内部統制強化をサポートしています。